Am 10. Februar hat der Sicherheitsexperte Calvin Alkan von snicco eine Möglichkeit im Bricks Theme entdeckt, um fremden Code auf dem Server der betroffenen Webseite ausführen zu können. Er hat das Team von Bricks kontaktiert und eine Lösung präsentiert, die am 13. Februar als Sicherheitsupdate des Bricks Themes ausgeliefert wurde. Kurz seit Veröffentlichung des Updates wurden laut Benutzer*innen Kommentaren auf Facebook und Discord bereits etliche (vermutlich tausende) Webseiten gehacked.

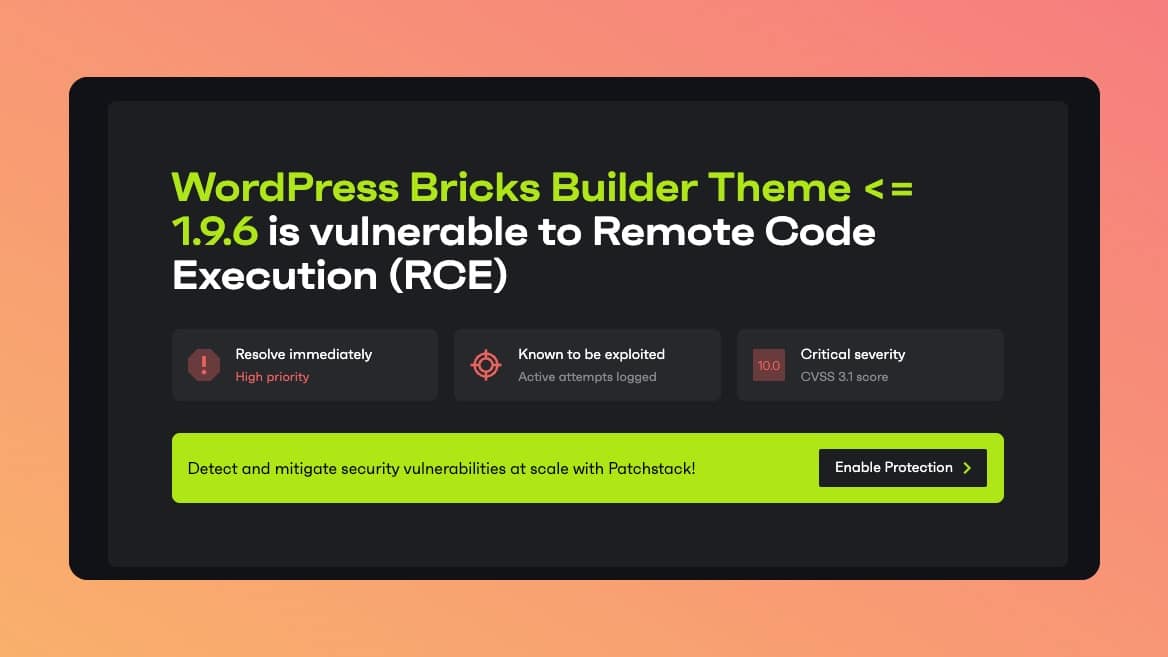

Die Sicherheitslücke ist gravierend und wurde laut CVSS 3.1 Score mit der höchsten Gefahrenstufe gekennzeichnet. Solltet ihr noch nicht die Version 1.9.6.1 des Themes benutzen, updated eure Seite wirklich jetzt.

Wie prüfe ich, ob ich von einem Hack betroffen bin?

Da durch diese Lücke sämtliche Angriffe durchgeführt werden können, gibt es keine sichere Möglichkeit, um zu prüfen ob die eigene Seite bereits gehacked wurde. Seit dem Bekanntwerden der Lücke wurden jedoch zur gleichen Zeit sehr viele Seiten von einem Bot angegriffen, der immer auf die gleiche Art vorging. Demnach solltet ihr Folgendes prüfen:

- Merkwürdige Dateien im Root Verzeichnis. Es werden Dateien wie f58ghfwo.php oder wrgregi502p.php im Root Verzeichnis der WordPress Installation abgelegt.

- Neue Plugins oder Themes im wp-content Verzeichnis. Bei fast allen betroffenen Seiten, die ich analyisiert habe, gab es neue Plugins (auch hier wieder mit merkwürdigem Namen) und/oder Themes im wp-content/plugins bzw. wp-content/themes Ordner.

- Aktuelles Änderungsdatum von wichtigen Dateien. In allen mir bekannten Fällen wurden Dateien wie die wp-settings.php oder index.php im Root Verzeichnis der Webseite modifiziert. Dadurch haben diese ein neues Änderungsdatum bekommen.

- Neue Benutzer*innen im WordPress Dashboard. In manchen Fällen werden automatisiert neue Administrator Accounts erstellt, welche ihr einfach im WordPress Dashboard erkennen könnt.

- Server Error bei Update Versuchen. Wenn sich euer Theme bzw. eure veralteten Plugins nicht mehr durch das Dashboard aktualisieren lassen und ihr stattdessen einen 500 Server Error angezeigt bekommt, seit ihr womöglich auch von dem Angriff betroffen.

- WordFence Scan. Berichten von Benutzer*innen zufolge sollt ihr auch durch die Free-Version von WordFence erkennen können, ob ihr modifizierte Dateien auf eurem Server habt. Beachtet jedoch, dass der Einsatz von WordFence in eurer Datenschutzerklärung erwähnt werden muss.

Was mache ich, wenn meine Seite angegriffen wurde?

Im Falle eines Hacks, solltet ihr ein Backup wiederherstellen, welches vor dem 13. Februar angelegt wurde. Anschließend sollten noch die Passwörter der Datenbank und der Administrator*innen geändert werden. Bitte beachtet dass das Backup unmittelbar auf die neueste Bricks Version aktualisiert werden sollte, um nicht direkt wieder von einem Angriff betroffen zu sein.

Solltet ihr kein Backup besitzen, entfernt alle Dateien bis auf den wp-content Ordner und der wp-config.php und installiert eine frische WordPress Installation auf dem Server. Überprüft alle Dateien im wp-content Ordner und in der wp-config.php auf Veränderungen. Schaut auch unbedingt in der .htcaccess nach neuen Ergänzungen. In einigen Fällen wurde am Ende der Datei neuer Code hinzugefügt.

Wie schütze ich mich zukünftig vor solchen angriffen?

Grundsätzlich ist es nicht möglich, zu 100% vor einem Hack geschützt zu sein. Demnach sollte man die Sicherheit der Webseite in zwei Bereiche unterteilen:

- Die Chance eines Angriffs so gering wie möglich halten

- Regelmäßige Sicherungen der Webseite aufbewahren, um im Falle eines Angriffs keinen Datenverlust zu erleiden

Die Webseite sollte im Idealfall kontinuierlich durch eine Firewall geschützt sein und auf schädliche Dateien überprüft werden. Dienste wie VirusDie und Patchstack haben virtuelle Patches, die bei bekanntwerden von Sicherheitslücken in vielen Fällen die eigene Seite vor dem Gebrauch der Lücke schützen können. Natürlich sollte eine Webseite auch regelmäßig und im Falle von einer kritischen Sicherheitslücke umgehend aktualisiert werden. Bei unseren Kund*innen mit Wartungsvertrag haben wir das Theme direkt am 13. Februar aktualisiert.

Nehmt die Wartung und Sicherung eurer Webseite bitte ernst. Dadurch erspart ihr euch wirklich Zeit, einen kompletten Datenverlust und viel Frustration. Wenn ihr Unterstützung benötigt kümmern wir uns sehr gerne um die Pflege und Instandhaltung eurer Webseite. Mehr Informationen bekommt ihr auf unserer Unterseite “WordPress Wartungen“.